أي شخص يبحث بنشاط عن طريقة لاستخدام الإنترنت بشكل مجهول ربما سمع عن darknet I2P الآن. استحوذت هذه الشبكة بالذات على اهتمام العالم عندما تم الكشف عن أن موقع الويب المظلم ، طريق الحرير ، وجد منزله الجديد على الشبكة اللامركزية. تابع القراءة لفهم ما هو I2P وكيف يمكنك تثبيته على نظامك.

ما هو I2P?

اختصارًا لمشروع الإنترنت غير المرئي ، I2P هي شبكة لا مركزية لإخفاء الهوية. أفضل طريقة لفهم هذه الشبكة هي التفكير فيها على أنها إنترنت داخل الإنترنت.

دعني أشرح.

بمعنى ما ، تعتمد I2P على شبكات P2P للحفاظ على وظائفها كشبكة لا يمكن الوصول إليها إلا من خلال برمجياتها الخاصة. ومع ذلك ، على عكس شبكات P2P ، فإنه يوفر لمستخدميه القدرة على تحديد طول الأنفاق التي تستخدمها الشبكة. بمعنى آخر ، تحصل على اتصال شبكة P2P مع المكافأة الإضافية لنظام نفق مجهول. انظر ، عندما تغير طول الأنفاق التي تمر بها معلوماتك ، فإنه يجعل من الصعب للغاية على أي شخص معرفة ما يتم إرساله ، وإلى أين يتجه ، ومن أين أتت في الأصل.

كيف يختلف I2P عن Tor?

أود أن أقول إن التشابه الوحيد بين I2P وتور هو فكرة أن كلاهما يخفي اتصالاتك. ومع ذلك ، فإن مقارنة كلتا الخدمتين يشبه إلى حد كبير مقارنة التفاح بالبرتقال. بينما يسمح كل من Tor و I2P للمستخدمين بالوصول إلى الويب المظلم ، هناك بعض النقاط الرئيسية التي تجعلهم يبرزون كخدمتين مختلفتين:

- Tor هي شبكة إخفاء هوية قائمة على الدليل ، مما يعني أن لديها نقطة مركزية تدير الشبكة ككل. ومع ذلك ، فإن I2P لا مركزية وتعتمد على مستخدميها لتخزين محتواها على أنظمتهم. ستتمكن فقط من الوصول إلى موقع ويب I2P (نسخة الشبكة من موقع ويب) إذا كان منشئ المحتوى على الإنترنت.

- لم يتم إنشاء I2P في البداية مع وضع clearnet (الإنترنت العادي) في الاعتبار. على هذا النحو ، فإنه يوفر لمستخدميه خيارات قليلة للاتصال بـ clearnet باستخدام الشبكة. من ناحية أخرى ، يتيح Tor للمستخدمين تصفح كليرنيت بشكل مجهول باستخدام متصفحه.

- لقد تم إنشاء Tor شبكة إخفاء هوية لسنوات حتى الآن وحصل على قاعدة كبيرة من المستخدمين. من ناحية أخرى ، لا تزال I2P في شكلها التجريبي ولم تصل بعد إلى قاعدة المستخدمين التي ستمنحها سلطة Tor والظلام الآخر.

- نظرًا لمستوى بيتا ، فإن I2P أكثر عرضة لوجود أخطاء في برنامجها من Tor.

- يستخدم Tor توجيه البصل لتمرير المعلومات بشكل مجهول عبر شبكته. تستخدم I2P ما يعرف بتوجيه الثوم.

ما هو توجيه الثوم?

إذا كنت بالفعل على دراية بـ Tor (جهاز التوجيه Onion) ، فربما تكون قد سمعت بفكرة توجيه البصل. توجيه البصل هو عندما يتم تشفير المعلومات في طبقات ، مثل البصل ، بحيث تنتقل عبر الشبكة إلى وجهتها دون السماح لأي طرف ثالث بالوصول إلى المعلومات التي يحملها.

من ناحية أخرى ، يختلف توجيه الثوم قليلاً. بدلاً من تشفير البيانات في الطبقات ، يعمل توجيه الثوم على تشفير رسائل متعددة معًا لجعل الأمر أكثر صعوبة بالنسبة لطرف ثالث للوصول إلى جميع المعلومات التي يتم ترحيلها. على غرار فص الثوم الفعلي ، يجعل توجيه الثوم من الصعب على المتسللين إجراء تحليل حركة المرور على اتصالاتك.

كيفية إعداد شبكة I2P

إذا كنت تبحث عن أدلة التثبيت عبر الإنترنت ، فعادة ما ستصل إلى نفس الاستنتاج الذي توصلت إليه منذ وقت طويل: لا يكتب المطورون بطريقة يمكن لغير المطورين فهمها. نظرًا لأن I2P مفتوح المصدر ، فإن معظم أدلة التثبيت التي ستراها كتبها المطورون ، وبالتالي فهي مربكة بعض الشيء.

لمساعدتك يا رفاق ، إليك دليل التثبيت التفصيلي الذي سيساعدك على البدء. يرجى ملاحظة أنني لم أخوض في تفاصيل حول ما يمكنك القيام به مع جهاز توجيه I2P الخاص بك ببساطة لأن هذا هو دليل المبتدئين. لا أقترح العبث بالعديد من وظائف I2P إذا كنت لا تعرف بالفعل ما تفعله. إذا كنت على دراية بالتكنولوجيا ولديك فهم وسيط للخوادم الوكيلة ، فإن موقع Firefsdsfssssssssss يحتوي على الكثير من المعلومات المفيدة لتكوين مشروع الإنترنت غير المرئي على النحو الذي يناسبك.

تنزيل الملفات المناسبة

قبل أن تبدأ أي شيء يتعلق بـ I2P ، تحتاج إلى التأكد من تثبيت Java وتشغيله على نظامك. إذا لم يكن لديك Java على جهازك ، فستحتاج إلى تنزيل البرنامج من موقعه الرسمي. قم بتنزيل إصدار Java الذي يعمل على نظامك المحدد وقم بتثبيته.

بعد تثبيت Java ، يمكنك البدء بـ I2P. انتقل إلى الموقع الرسمي وقم بتنزيل الملفات التي تعمل على نوع الجهاز الذي تملكه. يمكنك العثور على إصدارات قابلة للتنزيل من أجل:

- شبابيك

- نظام التشغيل Mac OS X

- جنو / لينوس / بي إس دي / سولاريس

- ديبيان / أوبونتو

- ذكري المظهر

للأسف ، لا يزال iOS لا يحتوي على إصدار يعمل من I2P.

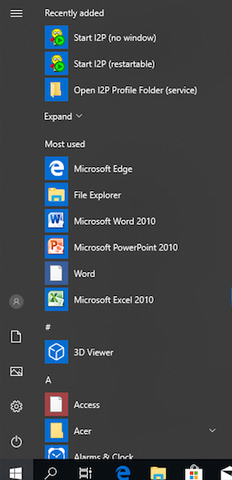

بمجرد تنزيل الملف ، قم بتثبيته على نظامك. لتسهيل الأمور عليك لاحقًا ، تأكد من السماح لـ I2P بإنشاء اختصار لك في قائمة البداية.

تكوين شبكة I2P الخاصة بك

الآن بعد أن أصبح البرنامج متاحًا بالفعل على نظامك ، فقد حان الوقت لمناقشة كيفية إعداده بالكامل. أود أن أشير إلى أن هذه العملية تقنية بطبيعتها. على الرغم من التقنية ، لا يجب أن تستغرق وقتًا طويلاً لتعتاد على استخدام I2P. إليك كيفية تكوين الشبكة على نظامك:

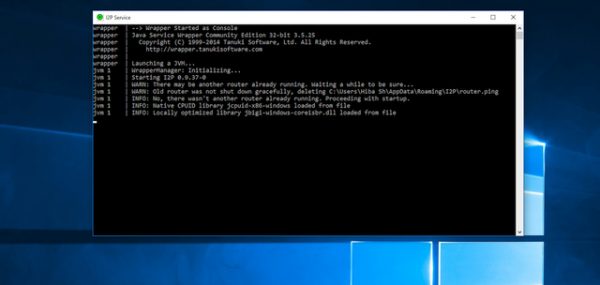

- الوصول إلى جهاز توجيه I2P الخاص بك. يمكنك القيام بذلك عن طريق النقر على بدء I2P (قابل لإعادة التشغيل) في الخاص بك قائمة البدأ.

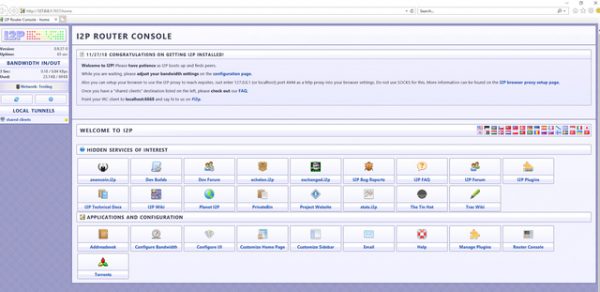

- سيتم فتح متصفحك الافتراضي تلقائيًا على وحدة تحكم جهاز التوجيه.

ستلاحظ أنه سيتم فتح كل من نافذة وحدة التحكم ونافذة متصفح تحتوي على جهاز التوجيه, لا X خارج نافذة وحدة التحكم.

- افتح Firefox. بينما يمكنك استخدام أي متصفح لـ I2P (بما في ذلك Tor) ، أقترح استخدام Firefox عبر Chrome أو Internet Explorer.

- اضغط على قائمة طعام شريط في الزاوية اليمنى العليا من المتصفح. حدد خيارات عامة التبويب والتمرير لأسفل إلى اعدادات الشبكة.

- انقر فوق إعدادات.

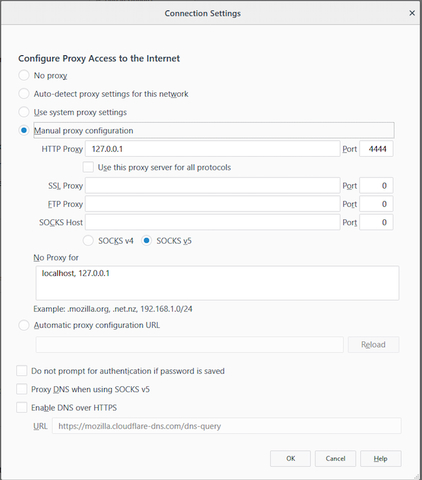

- تبديل على تكوين الوكيل اليدوي.

- في ال الموقع الوكيل الحقل ، اكتب في 127.0.0.1

- اكتب في 4444 من أجل ميناء حقل.

- في المجال بعنوان لا يوجد وكيل لـ, اكتب في المضيف المحلي ، 127.0.0.1

- اضغط موافق.

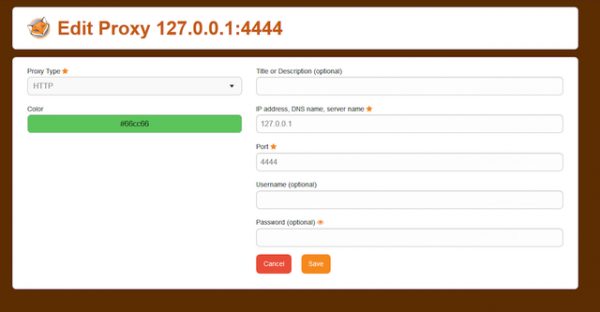

ملاحظة: إذا كنت تخطط لاستخدام هذه الشبكة كثيرًا ، فإنني أقترح تنزيل ملحق FoxyProxy من Firefox لتغيير إعدادات الوكيل بسرعة. FoxyProxy هو ملحق موجود على Chrome و Firefox ويساعدك على التبديل في إعدادات الشبكة الخاصة بـ I2P بنقرة واحدة. إذا كنت تبحث عن تنزيل FoxyProxy ، فاستخدم إعدادات التهيئة في لقطة الشاشة أدناه.

ما يمكنك القيام به مع I2P كمبتدئ

هناك بعض الأشياء التي يمكنك القيام بها مع I2P كمبتدئ دون الحاجة إلى أن تصبح أكثر تقنية.

- سيل. I2P تشجع بنشاط Torrenting كجزء من شعار حرية التعبير. ومع ذلك ، فإن التورم من الشبكة نفسها يقتصر على كل ما هو متاح على الشبكة. على الرغم من أنك لن تتمكن من العثور على نفس الكمية من المحتوى السيئ الموجود على clearnet ، فسيظل لديك خيار لائق من الملفات لتنزيلها. إذا كانت فكرة المحتوى المحدود تبدو فظيعة بالنسبة لك ، فيمكنك استخدام Vuze (برنامج التورنت) وتمكين الملحق I2P الخاص به من التورنت بشكل مجهول.

- بريد. يمكن للمستخدمين الوصول إلى ما يُعرف باسم I2P-Bote ، وهو نظام بريد إلكتروني مجهول الهوية ومركزي بالكامل يركز بشكل أساسي على الأمان. يمكن للمستخدمين أيضًا الوصول إلى Susimail ، وهو عميل بريد إلكتروني مجهول الهوية قائم على الويب يركز على الأمان والخصوصية.

- موقع الكتروني. كل مستخدم لديه حق الوصول إلى موقعه الإلكتروني الخاص به ، وهو المصطلح المستخدم للإشارة إلى مواقع I2P. تستخدم مواقع الويب لاحقة i2p ويمكن العثور عليها حصريًا على الشبكة. لن تتمكن من الوصول إلى الموقع الإلكتروني إلا إذا كان مستخدمه متصلاً بالإنترنت ، وهو للأسف أحد عيوب وجود شبكة لامركزية.

يمكن للمستخدمين الأكثر تقدما استخدام IRC للوصول إلى غرف الدردشة في I2P. نظرًا لأن هذا يتطلب أن يكون لديك عميل IRC مثبتًا بالفعل على نظامك ، فلن أخوض في هذه الوظيفة المحددة. ومع ذلك ، يمكنك الحصول على مزيد من التفاصيل حول هذه الميزة من وثائق الشبكة عبر الإنترنت.

وأوضح I2P – الأفكار النهائية

هذا كل ما تحتاج إلى معرفته لتبدأ بنفسك. بالطبع ، هناك مجموعة كاملة من الميزات والوظائف الرائعة التي يمكنك استخدام الشبكة من أجلها ، ولكن تكوين هذه الميزات وتفعيلها يتطلب شكلاً من أشكال الكفاءة الفنية. لهذا السبب ، أبقيت هذا الدليل بسيطًا بما فيه الكفاية للمبتدئين الذين يرغبون في بدء رحلة Darknet. لمزيد من الإرشادات والتعليمات المتعلقة بميزات I2P الأكثر تقدمًا ، أقترح الانتقال إلى موقع الويب الرسمي الخاص بهم وقراءة قسم التوثيق الخاص بهم.

>

ستلاحظ أنه سيتم فتح كل من نافذة وحدة التحكم ونافذة متصفح تحتوي على جهاز التوجيه, لا X خارج نافذة وحدة التحكم.

ستلاحظ أنه سيتم فتح كل من نافذة وحدة التحكم ونافذة متصفح تحتوي على جهاز التوجيه, لا X خارج نافذة وحدة التحكم.

25.04.2023 @ 04:07

استخدامه. بعد تنزيل الملفات ، قم بفتحها واتبع التعليمات لإكمال عملية التثبيت. تكوين شبكة I2P الخاصة بك بعد تثبيت I2P على نظامك ، يمكنك الآن تكوين شبكة I2P الخاصة بك. افتح I2P واتبع التعليمات لإعداد الاتصال بالشبكة. ستحتاج إلى تحديد طول الأنفاق التي تريد استخدامها وإعداد المعلومات الأخرى المطلوبة للاتصال بالشبكة. ما يمكنك القيام به مع I2P كمبتدئ بمجرد الاتصال بشبكة I2P ، يمكنك الآن الوصول إلى الويب المظلم وتصفح المواقع التي تم إنشاؤها على الشبكة. يمكنك أيضًا إنشاء موقع ويب خاص بك على شبكة I2P والتفاعل مع المستخدمين الآخرين على الشبكة. وأوضح I2P – الأفكار النهائية في النهاية ، I2P هي شبكة لا مركزية تستخدم شبكات P2P لإخفاء الهوية. يمكن للمستخدمين الوصول إلى الويب المظلم وتصفح المواقع التي تم إنشاؤها على الش